Se expone el arma 'oculta y adaptable' del ciberataque de la NSA contra la principal universidad de aviación china - elcomunista.net

Seguimiento De La Ubicación De La Persona Icono De Geolocalización Oculto Ilustración del Vector - Ilustración de datos, social: 213022504

Tecnología Cibernética Oculta | Detalles de Carta | Yu-Gi-Oh! JUEGO DE CARTAS COLECCIONABLES - BASE DE DATOS DE CARTAS

Minería oculta, malware de robo de datos, concepto de protección de datos de seguridad cibernética con personas diminutas. conjunto de ilustraciones vectoriales de delitos cibernéticos. bot minero, desarrollo de guiones, ataque de

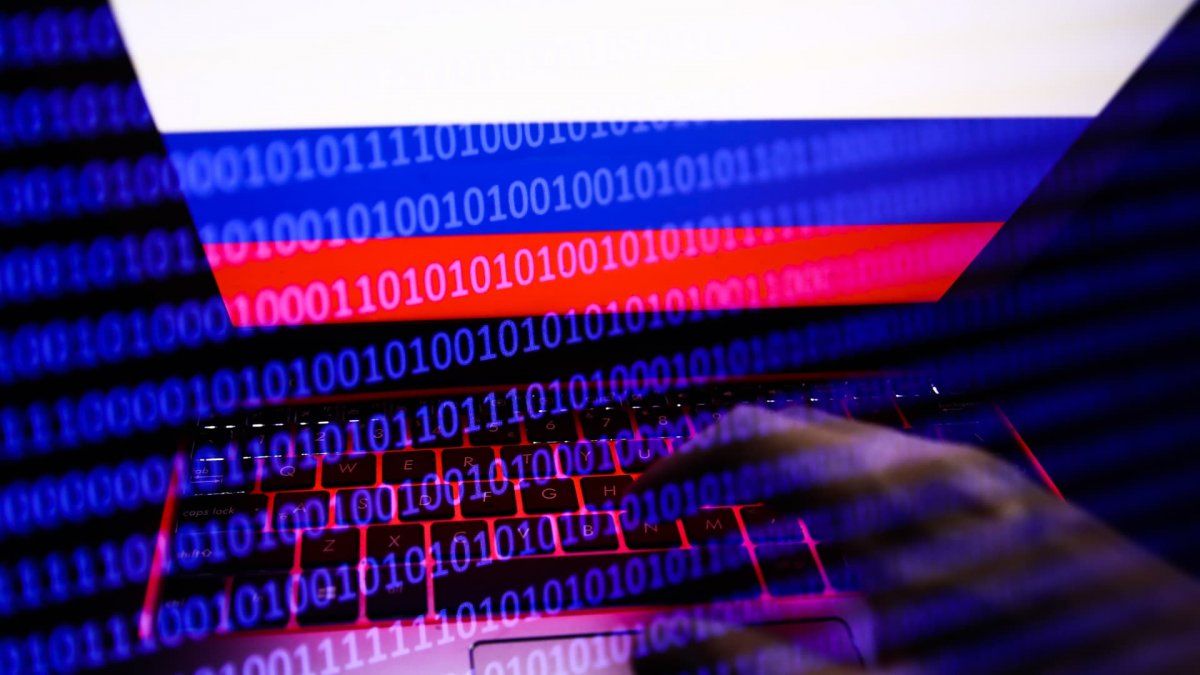

Guerra tecnológica: así planea Ucrania contraatacar los constantes hackeos que sufre de agentes rusos | Perfil

Un truco revelador: La carpeta de mensajes oculta de Facebook - RT | News apps, Social media, Social media company

Protección Datos Concepto Privacidad Rgpd Red Seguridad Cibernética Hombre Negocios: fotografía de stock © sinenkiy #603749876 | Depositphotos